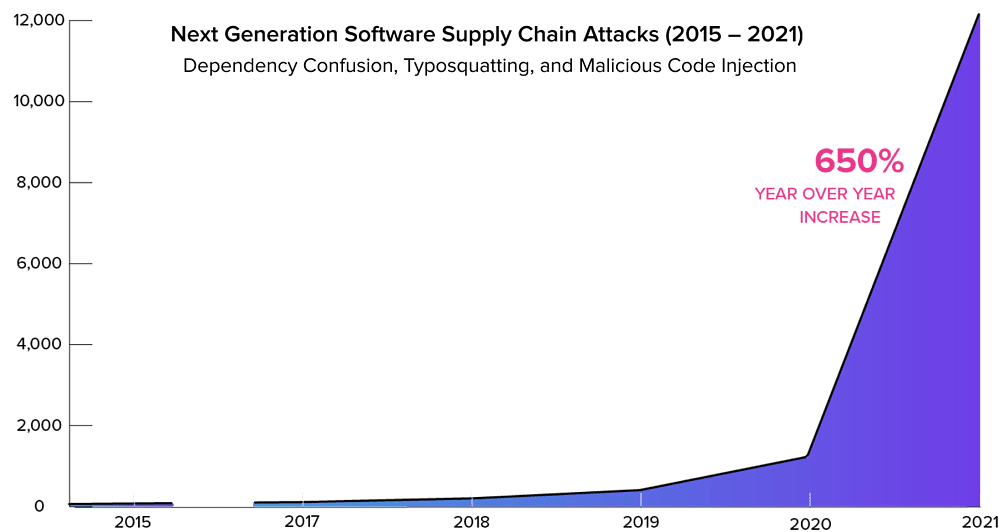

Pour celles et ceux qui ne seraient pas encore complètement convaincus que nous sommes entrés dans une nouvelle ère en matière de sécurité informatique, voilà un nouvel exemple qui illustre la situation présente : de février 2015 à juin 2019, 216 attaques de chaîne d’approvisionnement logicielle ont été enregistrées. Puis, de juillet 2019 à mai 2020, ce nombre est passé à 929 attaques. Enfin, au cours de l’année actuelle (2021), ces attaques ont été au nombre de plus de 12 000, ce qui a représenté une augmentation extraordinaire de 650% d’une année sur l’autre !

Ces chiffres effrayants proviennent d’une étude récente : Sonatype’s 2021 State of the Software Supply Chain. Alors que les médias se font l’écho des attaques de ransomware (et c’est justifié), on constate que le problème de la sécurité informatique ne se limite pas à ces “chantages numériques”, mais est bien réel sur tous les fronts !

Dans sa chronique, Blandine Delaporte analyse toute une série de cas emblématiques. Attardons-nous sur le dernier, le plus célèbre : SolarWinds en décembre 2020.

Éditeur de logiciels de gestion et de surveillance des systèmes, SolarWinds bénéficie de la confiance de quelque 300 000 clients. La chronologie des faits a cependant clairement démontré que son logiciel Orion avait été gravement compromis. Les attaquants sont parvenus à incorporer leur logiciel malveillant dans un certificat Symantec légitime, qui a ensuite été utilisé pour mettre à jour le logiciel SolarWinds. D’après l’entreprise, près de 18000 clients auraient été impactés.

L’analyse de ces exemples montre que les adversaires trafiquent souvent les procédures de signature de code en utilisant une signature numérique de certificats compromise, mais légitime ; qu’ils détournent le réseau de distribution des mises à jour logicielles d’un éditeur ; ou qu’ils compromettent le code source original.

…

Les hackers tentent toujours d’emprunter la voie la plus facile. Aujourd’hui, ils compromettent d’abord l’un des fournisseurs en amont de leur cible finale, puis abusent de la relation de confiance qu’ils entretiennent avec la véritable cible pour atteindre leurs objectifs.

Des attaques souvent non-détectées

Plus que jamais, nous avons besoin d’une bonne protection contre ces attaques, surtout si on songe que la situation réelle est sans doute bien pire que celle présentée. En effet, les assureurs nous le répètent : seulement 15% des attaques informatiques sont détectées et font l’objet d’une plainte. Et les 85% restant alors ? Eh bien, une petite partie des victimes souhaitent rester discrètes et ne pas porter plainte (question d’image) et une autre bonne partie ne s’est tout simplement rendu compte de rien, ce qui est encore pire !

Face à cela, on peut multiplier les mesures et les dispositifs, mais on n’arrivera à rien sans une participation active et sincère des utilisateurs qui sont aux terminaisons du réseau. Or, il s’avère que cette participation se fait en traînant les pieds, voire même en contournant les contraintes de sécurité…

L’étude de HP Wolf Security : un coup de tonnerre dans un ciel bleu !

C’est justement dans ce cadre qu’une étude de HP Wolf Security sur la sécurité informatique vient de sortir (voir à HP Wolf Security Blog | Cyber Threat Insights and Reports) et ses enseignements sont particulièrement intéressants. Les éléments de langage sont même décapants !

Il y est dit, entre autres “La sécurité est essentielle aux opérations commerciales. L’impact perturbateur des attaques de ransomware l’a clairement montré. Mais si les employés ne comprennent pas les objectifs et le raisonnement derrière les politiques de sécurité de leur organisation -et si les contrôles techniques sont trop intrusifs- cela peut conduire à l’apathie, au ressentiment et même au contournement.”

Les utilisateurs en rébellion ?

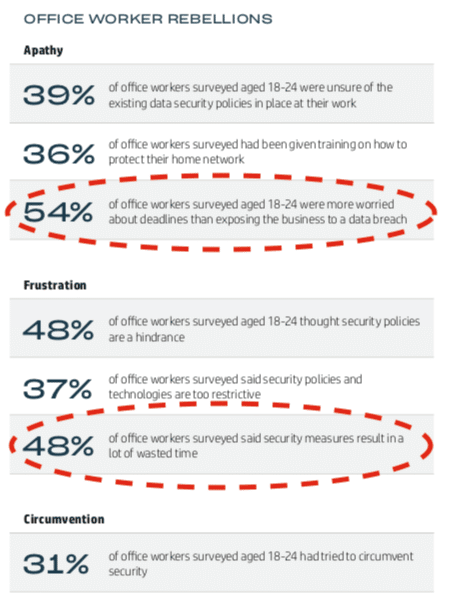

L’étude insiste sur la notion de « rébellion » de la part des utilisateurs face à des mesures perçues comme lourdes et pénalisantes. Exemple : Les utilisateurs ont un nouvel ensemble d’attentes concernant la technologie qu’ils utilisent tous les jours pour faire leur travail et recherchent une expérience transparente qui n’entrave pas leur flux de travail. Ils s’attendent à ce que les choses fonctionnent vite et refusent de s’encombrer, surtout les jeunes générations.

Cette étude semble sérieuse puisque “La recherche s’appuie sur les données d’une enquête mondiale en ligne YouGov auprès de 8 443 employés de bureau qui sont passés au travail à distance pendant la pandémie et d’une enquête mondiale auprès de 1 100 décideurs informatiques (ITDM)”…

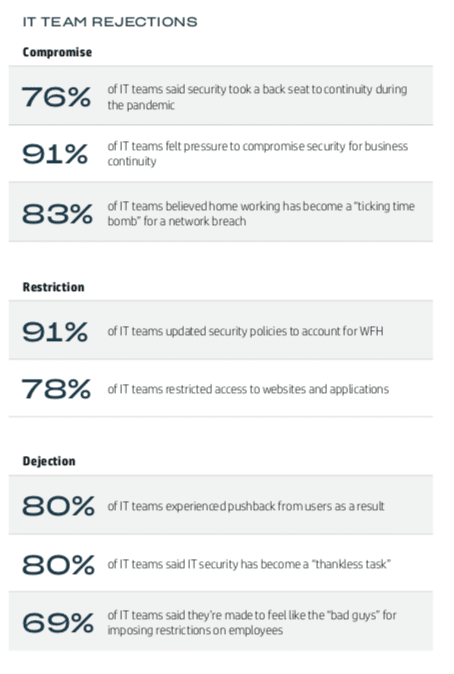

Presque tous (91 %) les répondants ont déclaré se sentir obligés de donner la priorité à la continuité immédiate des activités plutôt qu’à la sécurité. Pour aggraver les choses, leurs tentatives de mettre à jour les mesures de sécurité ont conduit 80% à signaler qu’ils étaient confrontés à l’opposition des utilisateurs. “Si la sécurité est trop lourde et pèse sur les gens, alors les gens trouveront un moyen de la contourner.”

Principaux résultats issus de l’étude de HP Wolf Security

- 76% des équipes informatiques interrogées admettent que la sécurité a été laissée de côté par rapport à la continuité des activités pendant la pandémie, tandis que 91% ont ressenti une pression pour compromettre la sécurité si cela bénéficiait à la continuité des activités.

- Près de la moitié (48 %) des jeunes employés de bureau (18-24 ans) interrogés considéraient les outils de sécurité comme un obstacle, ce qui a conduit près d’un tiers (31 %) à essayer de contourner les politiques de sécurité de l’entreprise pour faire leur travail.

- 48% des employés de bureau interrogés ont convenu que les mesures de sécurité apparemment essentielles entraînent beaucoup de temps perdu – atteignant 64% chez les 18-24 ans.

- Plus de la moitié (54 %) des 18-24 ans craignaient davantage de respecter les délais que d’exposer leur organisation à une violation de données; 39% n’étaient pas sûrs de ce que disent leurs politiques de sécurité, ou ne savent même pas si leur entreprise les a, ce qui suggère une apathie croissante ou un manque de sensibilisation chez les jeunes travailleurs.

- En conséquence, 83 % des équipes informatiques interrogées pensent que l’augmentation du nombre de travailleurs à domicile a créé une « bombe à retardement » pour une violation du réseau d’entreprise.

Le rapport souligne comment les contrôles de sécurité créent souvent des frictions pour les utilisateurs, créant du ressentiment et laissant les équipes de sécurité se sentir abattues et rejetées :

- 80 % des équipes informatiques ont rencontré des objections de la part des utilisateurs qui n’aiment pas qu’on leur impose des contrôles à la maison.

- 83 % des équipes informatiques ont déclaré qu’essayer de définir et d’appliquer des politiques d’entreprise en matière de cybersécurité est désormais impossible, car les frontières entre la vie personnelle et professionnelle sont très floues.

- 80 % des équipes informatiques ont déclaré que la sécurité informatique devenait une “tâche ingrate” parce que personne ne les écoute.

- 69 % des équipes informatiques ont déclaré qu’elles se sentaient comme les “méchants” pour imposer des restrictions.

Une image issue de cette étude avec deux chiffres particulièrement préoccupants : plus de la moitié (54 %) des 18-24 ans craignaient davantage de respecter les délais que d’exposer leur organisation à une violation de données et 48% des employés de bureau interrogés ont convenu que les mesures de sécurité apparemment essentielles entraînent beaucoup de temps perdu (cette proportion atteignant même 64% chez les 18-24 ans)…

Face à cette “rébellion”des utilisateurs, les équipes IT se sentent rejetées et dans la position du “méchantes” ce qui est tout aussi préoccupant !

Rébellion d’un côté, démoralisation de l’autre, oui, la situation est préoccupante… La question principale qui reste posée par les résultats de cette étude reste “comment faire pour qu’une culture de sécurité positive soit ancrée -durablement- dans l’organisation et adoptée par tous” ?

Entretien avec Paul Such

Pour tenter de répondre à cette question, j’ai interrogé Paul Such de https://hacknowledge.com/. J’avais déjà eu recours à sa vision lors d’une précédente chronique sur le même sujet. Voir à L’épineuse question de la sécurité informatique à l’heure du cloud.

Voici ce que m’a répondu Paul lorsque je l’ai interrogé sur les données de cette étude :

Je n’ai pas été surpris par les conclusions de cette étude. La sécurité, c’est pénible par sa nature même : des contraintes, des précautions à prendre, ce n’est évidemment pas productif.

Et c’est justement pour cela que l’effort de sécurité doit être accompagné de beaucoup de pédagogie. Il faut responsabiliser les gens sinon c’est inefficace.

Un exemple parlant : la question des mots de passe. Ils doivent être sur douze caractères et renouvelés tous les trois mois et vraiment renouvelés, pas juste changés un peu pour que ça passe, hein !

Eh bien, si on explique aux utilisateurs pourquoi il faut faire cela, quel est l’intérêt de la démarche et comment font ceux d’en face pour cracker des mots de passe, ça passe beaucoup mieux, on obtient des résultats significatifs, mais il faut s’investir dans la formation “responsabilisante” sinon on passe à côté d’un point important.

Les utilisateurs ont tendance à penser “la sécurité, ce n’est ni mon problème ni mon travail, je ne suis pas jugé sur cela” et c’est encore plus vrai avec les développeurs qui seront toujours pénalisés s’ils ne respectent pas une deadline, mais jamais récompensés s’ils font bien attention à implémenter correctement les protocoles de sécurité… Et c’est bien là le problème : il n’y a pas assez d’incitations à comprendre que la sécurité c’est le problème de tout le monde et c’est donc la responsabilité de tout le monde. C’est aussi là-dessus qu’il faut travailler, car sans responsabilisation de chacun, les plus grands efforts par ailleurs ne vont servir à rien.

Prenons encore un exemple avec les tests d’intrusions. En faire, c’est bien, mais il ne faut pas que ça devienne une fausse bonne raison de se rassurer : lorsque le test a été fait, peut-être que les équipes étaient en forme, on réagit comme il fallait, mais demain ?

La vraie sécurité, ce ne sera pas de rendre tous les dispositifs complètement transparents. Bien sûr qu’il faut réduire le côté intrusif des vérifications, mais il faut éviter à tout prix le syndrome de la démobilisation !

La vraie sécurité informatique, elle vient d’une démarche transversale et dans la durée, tout comme ce qui se fait dans l’aéronautique. Il n’y a que cela qui fonctionne et surtout qui fonctionne longtemps. Après, on peut se donner bonne conscience en dépensant de l’argent, en pensant que l’IA va nous aider, va nous sauver de ces périls, mais c’est viser à côté de la plaque. Le principal enseignement de cette étude, c’est justement de pointer du doigt qu’il faut absolument associer les utilisateurs à la démarche sinon on se trompe de cible.

Entretien avec Alexis Hirschhorn

J’ai également interrogé Alexis Hirschhorn de Abilene Advisors sur le même sujet et voici ses réponses :

Cette étude a le mérite et l’intérêt de mettre des chiffres sur un phénomène bien connu, ce qui est pour nous, professionnels de la cybersécurité, particulièrement utile lors de nos analyses de risques.

Mais il n’y a rien de bien nouveau dans ce type de comportement : les humains cherchent toujours à contourner tout ce qui est contraignant (une étude neurologique sur le sujet qui montre que le cerveau humain est « câblé » pour choisir le chemin de “moindre résistance”, voir à Humans are hard-wired to follow the path of least resistance).

Les données collectées nous permettent toutefois de mieux analyser et comprendre sur ce qui s’est passé pendant ces derniers mois de pandémie où l’on a constaté une brusque augmentation des cyberattaques.

Il est aussi intéressant de constater ce que l’étude met en lumière vis-à-vis des jeunes (définit ici comme les 18/24 ans), car je pense que le comportement de cette génération est justement un point sur lequel nous devons nous pencher. Dans une époque du tout-immédiat la sécurité apparaît d’autant plus comme un frein. Pourtant les freins sont aussi ce qui nous permet d’avancer : si on met des freins sur une voiture, c’est justement pour aller plus vite.

Face à ces problématiques, les organisations ont le choix entre deux approches fondamentales : la sensibilisation (approche humaine) ou l’automatisation (approche outils). Beaucoup utilisent, bien évidemment, une combinaison des deux.

On constate que ceux qui choisissent l’automatisation font souvent face à des réactions fortes de résistance au changement. À partir du moment où le renforcement des dispositifs de sécurité se fait via des outils automatisés, les utilisateurs n’ont plus les moyens de les contourner.

De plus, on constate que les attaques réussies basées sur ce qu’on appelle le “social engineering » sont en baisse (voir Rapport Verizon data breach ) malgré une augmentation importante des tentatives. C’est certainement parce que l’on a beaucoup travaillé à la sensibilisation, mais aussi et surtout parce que les contrôles automatiques se sont multipliés : certains utilisateurs continuent de cliquer sur des liens malicieux, mais grâce aux contrôles de sécurité avancés on arrive à agir avant qu’il ne soit trop tard.

Il est difficile de trouver le bon équilibre entre efficacité et précautions. Ce dont on est certains, c’est que la meilleure sensibilisation des employés se fait lorsque les objectifs de sécurité sont liés aux objectifs personnels. En d’autres mots, il faut que la sécurité soit “bonusable” pour qu’elle soit efficace.

L’organisation se doit aussi d’être transparente et cohérente : les objectifs de sécurité doivent être alignés sur les objectifs métiers, et devenir une part essentielle des préoccupations de la direction. Une bonne approche pour cela qui a fait ses preuves c’est d’aller vers une certification ISO 27001.

Alexis évoque la norme ISO 27001 dans notre entretien. Il en parle avec précision dans cette vidéo récente, mettant en avant les points positifs, mais aussi les points négatifs (the good, the bad and the ugly!) de cette certification.

Conclusion : une longue marche

La sécurité informatique est devenue un sujet central, vital même. On le voit aujourd’hui, les dommages d’une attaque dépassent de beaucoup les coûts des efforts nécessaires pour éviter et se protéger de cette attaque.

Ceci dit, si le sujet est aussi sérieux, c’est aussi parce qu’il réclame une démarche impliquée et non pas un saupoudrage d’argent (ou même beaucoup d’argent !) sur des dispositifs gadgets qui seront vite mis hors-circuit une fois que les utilisateurs se seront lassés d’être alertés par des “faux-positifs”. Oui, c’est pénible et c’est difficile, mais c’est incontournable. De plus, cela ne peut être efficace qu’avec l’adhésion et l’engagement de tous. Il faut donc former, expliquer, persuader et récompenser. Il faut changer l’état d’esprit, passer de “oh non, encore une contrainte de sécurité inutile et barbante” à “voilà qui va nous permettre de travailler sans risquer de tout perdre”. Il faut donc trouver des incitations à tous les étages afin que les procédures soient respectées non-seulement à la lettre, mais aussi avec lucidité et vigilance (d’où l’idée que le respect des objectifs de sécurité soit “bonusable”).

Gérer la question par la contrainte et la menace (en agitant la perspective de sanctions diverses si les procédures sont contournées) ne fonctionne pas à long terme (même si on peut effectivement constater des effets à court terme).

Il est clair que se lancer dans une procédure de certification (ISO 27001) peut être un moyen de montrer qu’on prend vraiment la sécurité au sérieux, comme l’explique fort bien Alexis Hirschhorn dans sa vidéo. Mais, là encore, la démarche doit être sincère et s’inscrire dans la durée sinon, on va réinventer le « greenwashing » (mettre en avant des objectifs écologiques mais continuer à polluer) au détriment de la vraie sécurité (insister sur l’importance de la sécurité mais agir peu et mal).